Analýza útoků pro experty (HACK4)

Tento kurz seznamuje účastníky s nejnovějšími technikami v oboru analýzy a vyšetřování počítačových útoků a zajišťování důkazů o nich. Účastníci se naučí shromažďovat potřebné důkazy pro následné právní kroky a správné metody identifikace stop po kybernetickém napadení. Na školení jsou probírány moderní nástroje pro detekci stop po útočnících i při použití anonymizačních postupů, metody následné obnovy zničených či poškozených dat, a vypracování závěrečné zprávy včetně auditu pro prevenci podobných útoků v budoucnu.

| Kurz je zařazen v kategoriích: |

Bezpečnost IT Sítě a síťové technologie → Bezpečnost sítí Ostatní |

Náročnost kurzu: expert

Délka kurzu: 5 dní

Náplň kurzu:

- Úvod

- Terminologie

- Zabezpečení pracovní stanice

- Windows z hlediska bezpečnosti - Základy

- Příkazový řádek Windows

- Powershell

- Uživatelé v systému Windows

- Registry

- Služby a plánovač úloh

- Autorun

- Dočasné adresáře

- Nástroje PSExec, Netcat, Wireshark

- Logování

- Sociotechnika

- Fake mailery

- Volání a SMS z libovolného čísla

- Trendy - Makroviry, podvrhnutí zástupci, samorozbalovací archivy

- ukázka vytvoření trojského koně

- Telefonický socialing - postřehy z praxe

- Rubberducky - demonstrace reálných útoků

- BadUSB, USB Killer

- HW Keyloggery a Videologgery

- LAN Turtle a Bash Bunny

- Fyzická bezpečnost

- Man in the Middle

- ARP Cache Poisoing

- Praktická demonstrace

- Bezpečnost Windows - pokročilá témata

- Hesla ve Windows

- LM/NTML hashe - cracking a Pass the Hash

- LSA secrets - extrakce hesel

- Cached Credentials - extrakce hashů doménových uživatelů

- LSASS

- Extrakce přihlašovacích údajů v čitelné podobě

- Mimikatz

- Bezpečnost Active Directory a Windows domén

- Metody kompromitace doménových administrátorů

- Ukázky z praxe

- Bezpečnost Linuxu

- Hesla v Linuxu

- Extrakce hashů a cracking hesel

- Logování

- Steganografie

- Historie

- Moderní využití včetně příkladů

- Podprahová reklama

- Alternate Data Stream v NTFS systémech

- DoS a DDoS útoky

- Botnety a jejich vývoj

- Trendy

- Ekosystém Darknetu

- Anonymizační sítě

- Deepnet a darknet

- TOR a jeho struktura

- Hidden Service - včetně reálných ukázek

- Black Market a jeho zboží a služby

- Drogy, zbraně, falešné bankovky, pasy, ...

- Praní špinavých Bitcoinů

- Útoky v síti TOR

- Deanonymizace uživatelů

- Deanonymizace poskytovatelů služeb

- Hacking Hidden Services

- Nejvěší TOR a Bitcoin aféry

- Bezpečnost WiFi sítí

- Hacking domácích WiFi sítí

- WEP, WPA/WPA2

- WPS

- Rogue AP

- Hacking podnickových WiFi sítí

- PEAP, EAP-TLS, LEAP, ...

- Denial of Service

- Hacking routerů a přístupovách bodů

- Živé ukázky útoků

- Síťová bezpečnost

- Zjištění živých počítačů v síti

- Detekce a otevřených portů

- Identifikace služeb a operačních systémů

- Hledání zranitelností a jejich exploitace

- Ukázka komerečních Vulnerability Scannerů

- Živá ukázka exploitace operačního systému Windows

- Bezpečnost webových aplikací

- OWASP Top 10, vyvětlení a ukázka nejzávažnjších zranitelností webových aplikací

- Cross Site Scripting, SQL Injection, SQL Truncation, Code Execution, Auhtorization Bypass, Local File Inclusion

- Hackování eshopů a internetovch soutěží

- Ukázka automatizovaných nástrojů

- Všechny zranitelnosti živě demonstrovány na připravené webové aplikaci

- Sociální sítě - Velký bratr a anonymita

- Přehled sociálních sítí se zaměřením na Facebook

- Sběr dat o uživatelích a stínové profily

- Facebook Graph API Explorer

- Možnost zneužití útočníky

- Sociální inženýrství vůči uživatelům internetového bankovnictví

- Příklady reálných útoku na české banky

- Phising

- Pharming

- Man in the Browser

- DNS

- Struktura systémy DNS, typy domén

- Národní domény zdarma

- Bezpečnost mobilních telefonů

- Sběr dat o uživatelích v systémech Android, Apple iOS a Windows Mobile

- Ukládání historie a zajímavé soubory

- SMS of Death

- Šifrování hovorů

- Vektory útoku na komunikaci

- Fyzická bezpečnost

- Pattern vs PIN

- Smudge Attack

- Obcházení autentizace otiskem prstu

- Vyhledávání ve volně dostupných zdrojích

- Zjišťování informací o jednotlivcích

- Význam metadat

- Využití vyhledávačů a sociálních sítí

- Specializované weby a služby

- Zabezpečení bankomatu v praxi

- Popis HW a SW bankomatů používaných v ČR

- Popis zabezpečení a zranitelných míst

- Zkušenosti z reálných penetračních testů bankomatů

- SSL/TLS

- Zranitelnosti SSL/TLS - SWEET32, BEAST

- Ukázka hacku pomocí zranitelnosti Hearbleed

- Doporučená konfigurace

- Další zajímavé tipy z oblasti bezpečnosti

Předpokládané znalosti: Znalosti a zkušenosti na úrovni doporučených předchozích kurzů

Časový rozvrh: 9:00 - 17:00

Účastníci obdrží obsáhlý školicí materiál.Termíny kurzu:

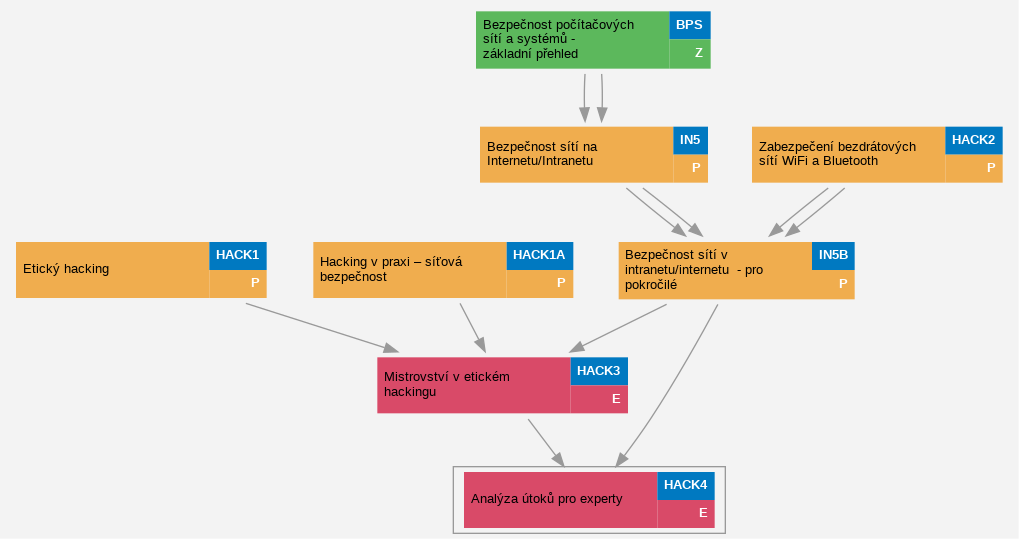

Doporučené předchozí a návazné kurzy:

Doporučené předchozí a návazné kurzy